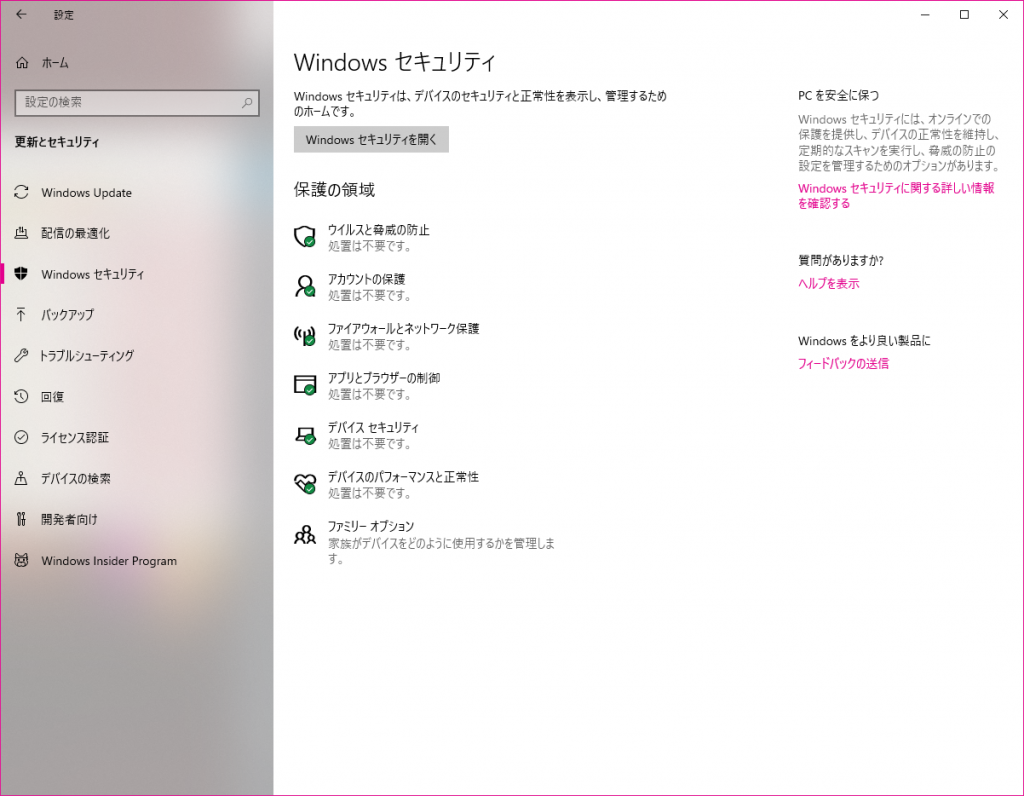

Windows10のかゆい所に手が届く。Windows10をさらに強固に守る「Windows Defender」の設定方法、ただし・・・

こんにちわスピカです

以前にPCを守るためのアンチウィルスやファイアウォールのソフトをサードパーティー制でしかもフリーで有料並みの強固なセキュリティーを実現する方法なんてやったような。

そこでWindowsDefenderの話を少ししたと思います。

私も試しに今まではAvastフリー版とコモドファイアウォールを使っていましたが、どうにもWindowsの大型アップデートの時に起動できなかったりとちょっと不便をきたしたため、ここは試しということでWindowsDefenderを使ってみることにしました。

実際の使い勝手はどうか

Windows10の大型アップデートで2ndPCがWindows10 October 2018 Update(1809)をしたときに起動不能となりました。

この時は、Windows10をセーフモードで立ち上げ、AVASTを削除することで問題なく起動できました。

そのためAVSTとCOMODOファイアウォールを削除し、WindowsDefenderのみでしばらく使っていました。

あやしいサイトへ行ってみた。

まあ、あやしい、といってもポルノではないですよ。アングラですが・・

以前はよく海外のサイトへ行っていましたが今はあまり行かなくなりましたね。$メール(ダラーメール)なんてのが流行っていたころです。古い・・

そういったサイトではAvastがよく警告を発しなおかつダウンロードしたファイルをよく駆除してくれていたため問題はおきませんでした。そういった意味でも以外とAvastって私にとっては信頼があるんですよね。

ただ今回こういったアングラ系サイトへ行ったときにWindowsDefenderがすましたままなのか、それとも怒るのかこのあたりをちょっと検証したくて行ってみました。

ここではスクショは出しませんが、ほぼ問題なく警告は発しなおかつあやしいファイルをダウンロードした場合は速やかに確保してくれました。

巷で言っているほど程度悪くないんじゃね。って気がしました。当然、WindowsOSとの親和性もよいはずなのでこのあたりは安心できるのかな。

検出率なども含め、今後使用するかちょっと考えて。でもしばらくはこのまま使ってみるつもりです。

まあこれで「ヒューリスティック解析」「ふるまい検知」が完備され精度が向上すれば巷のサードパーティー制のアンチウィルスソフトよりも良いかもしれません。(既にサーバーOS上では稼働中とか)

そんななか、WindowsDefenderをさらに強化というか、WindowsOS自体に影響を及ぼす悪性的効果を排除する手法が最近マイクロソフトから提供されました。

ただし現状はまだテストが始まったばかり、そのため危険性もはらんでいる可能性も否定できません。

WindowsDefenderのサンドボックス化

引用:日経XTECH

ちなみに「サンドボックス」という言葉をまだ聞いたことがない人のためちょっと説明したいと思います。

サンドボックスとは、そのアプリの仮想化。最近ではOSごと仮想化する手法が人気があると思いますが例えば、マイクロソフト社のHyper-VやVmware社のVMware Workstation Player、そしてオラクル社のVirtualboxが有名ですよね。

Windowsの中にWindowsを起動できたり、LinuxやBSDなどのフリーUnixが起動できたり、場合によってはMacosも起動できちゃう。

そんな夢のようなシステム。ちょっと前までは重くてまともに動かなかったものですが、今ではそこそこのCPUパワーとメモリーがあれば結構快適に操作できます。

イメージ的にはそのOSごと仮想化する手法をアプリやソフトに適用したものと考えるとわかりやすいでしょう。(あくまでイメージですが・・)

サンドボックスの場合はHIPER-Vなどの仮想化とは技術的には違うようでWindowsというOS内で低権限のアプリを隔離された環境(リソース)で実行すること、のようです。

これを「AppContainer」モードと表しているようです。

この「AppContainer」モードって

Windows8.1の時に実装された機能でそれ以前に実装されていた「保護モード」をさらにブラッシュアップした機能。インタネットエクスプローラーなどはこの「保護モード」を利用できるそうです。ただし隔離されていない通常プロセスで。

それに対して「Microsoft Edge」や「Cortana」、ストアアプリなどは「AppContainer」モードというサンドボックス化された環境でなおかつ低い特権レベルモードで実行が可能となる。

そのためアプリやソフトがバグって攻撃されてもメインシステム(ホストシステム)まで影響が及ばないという効果が期待できます。

現にVmwareやVirtualbox上で他のOSでブラウジング中にマルウェアに感染してもそのゲストOSのみの影響ですみホストOSに影響を与えません。

サンドボックス化したWindowsDefenderはどのような効果が期待できるのか

そもそもWindowsDefenderに限らずアンチマルウェアソフトは高度な権限モードで動作しています。それは低い権限で動作していた場合、もしウィルスが発見できても削除や隔離ができない場合が考えられます。

また高い権限モードほどカーネルに近い部分で動作するため処理スピードにも影響がでます。

しかしその反面、高い権限モードで動作するということはもしそのソフトがバグったりマルウェアに感染した場合、非常に厄介なことになります。ようはシステムが乗っ取られたり、予期せぬ動作を強いられたりする可能性が出てきます。

会社で考えるとわかりやすいですね。例えば平社員(私みたいな)が風邪をひいて一週間程度休んでも会社に影響ってあまりありません。

しかし重役クラス、たとえば副社長とかが一週間も休むと大きい会社だと社長だけでは成り立たないため、会社自体事業に遅れを生ずる可能性も出てきます。

話をもどして

WindowsDefender自体をサンドボックス化し低い特権モードで実行させることで、WindowsDefender自体にマルウェア等が感染しても母体のOSまで影響がでない。ということが期待できます。

ただ完全な補完はやはり難しく、ユーザー一人ひとりが自覚をもってPC作業することが大事ですね。最後はやはり「人の知恵」。

変なファイルは開かない。変なメールも開かない。まずは疑ってかかること。これって今のネットに非常に重要なマインドですね。ただ標的型メールってこれが難しいんですよね。

現状は、まだテスト段階

大々的に出てきた「WindowsDefenderのサンドボックス化」ですが、現状は未だWindows Insider Programでテストが始まったばかり。

だから警告を出しているサイトもあります。

Windows 10 バージョン1703(Creators Update)以降のWindows Defender Antivirusを利用している一般ユーザーなら利用はできますが現状はサンドボックス化へ移行するのは時期尚早だという意見もあります。

しかもWindowsDefenderのAppContainerモードであるMsMpEngCP.exeのほか高い特権モードの”MsMpEng.exe”も存在しておりすべてがサンドボックス化できているわけでもなさそうです。

そのため現状はまだ不完全であり危険度はかなりあると考えられます。

これからWindows Insider Programで修正されていくレベルなため推奨はしませんがやってみたい人は下記に手法を記します。

では、その手法について説明します。

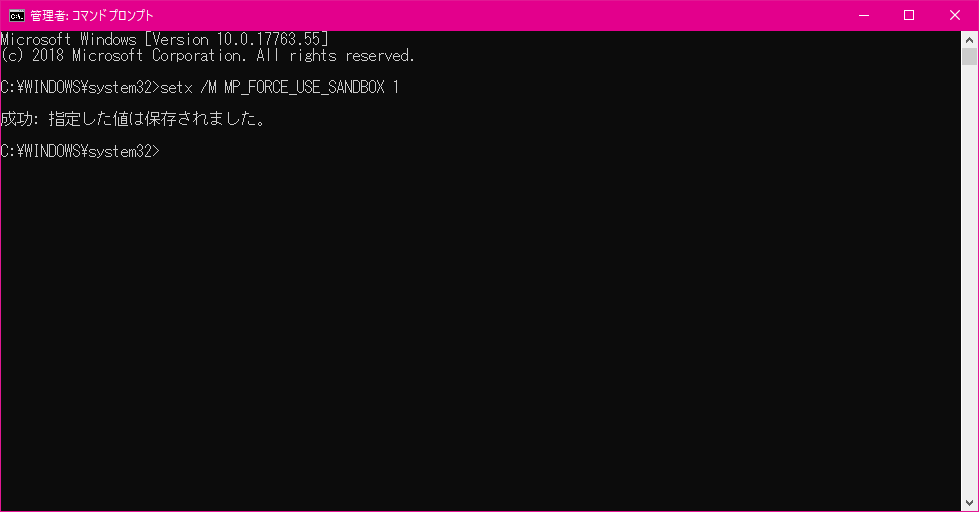

まず、管理者権限でコマンドプロンプトを実行します。PowerShellでもできます。

ちなみにコマンドプロンプトの出し方は、コルタナがタスクバーにあればそこに「CMD」と入力。

「管理者として実行」をクリックすることでコマンドプロンプトが出てきます。

ユーザーアカウント制御の認証ダイアログがでるのOKボタンを押す。

コマンドプロンプトでテキストで

setx /M MP_FORCE_USE_SANDBOX 1

と入力。「成功:指定された値は保存されました」とでればOK。

環境変数を変更するため、再起動しなければ変更値が実行されません。よってOS自体を再起動します。

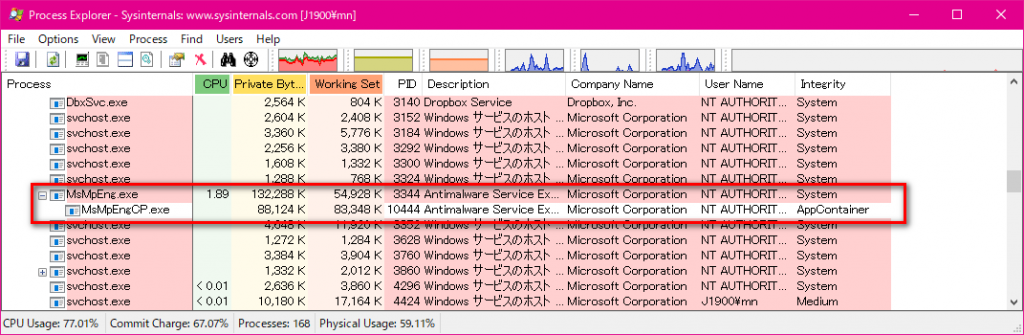

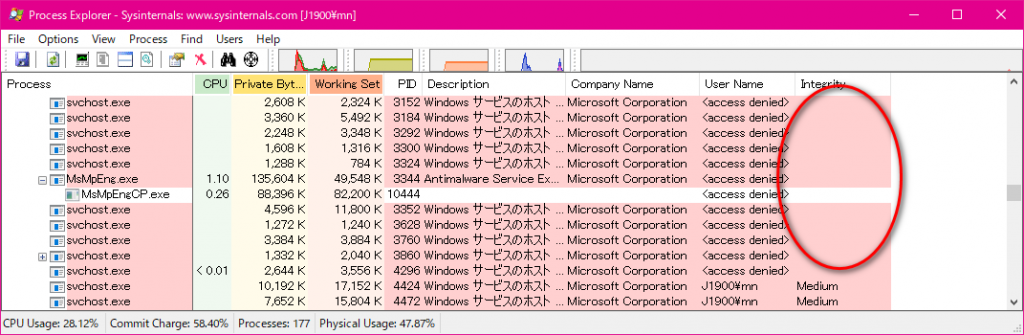

ちなみにマイクロソフトから出ている「Process Explorer」を使って確認してみると”MsMpEngCP.exe”が出てくるはず。

MsMpEngCP.exeのIntegrity欄を見るとAppContainerとなっていればサンドボックス内で稼働していることになります。

ちなみにMsMpEngCP.exeがなくMsMpEng.exeだけだとSystem権限で動いていることになります。

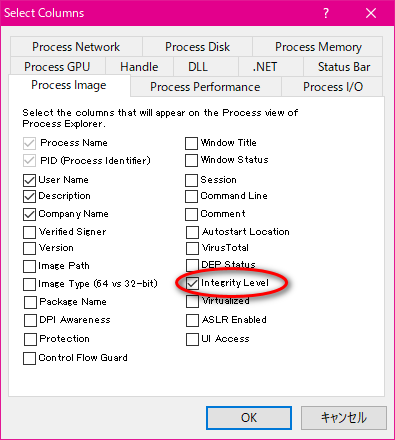

※Process Explorerを使った場合デフォルトではIntegrty欄が表示されません。

タブ上で右クリックして「Set Columns・・」を呼び出し、それをクリックするとダイアログが出てくるので「ProcessImage」タブをクリック(デフォルトではなっているはず)。

その中の「Integrity Levele」にチェックを入れOKボタンを押すと出てきます。

もし、「Integrity Levele」欄が空欄になっていたら、Process Explorer自体が管理者権限で実行されていません。

Process Explorerを管理者権限で再起動すれば表示されます。

ちなみにもとに戻す方法

上でも書きましたが現状はまだWindows Insider Programで検証するレベルということを知らずにサンドボックス化してしまった・・とか。また試してみてやっぱり心配だから今までどおりにしたいという人も・・

他のサイトでは書いてあるのが見当たらなかったのでここでちょっとだけ書いておきたいと思います。

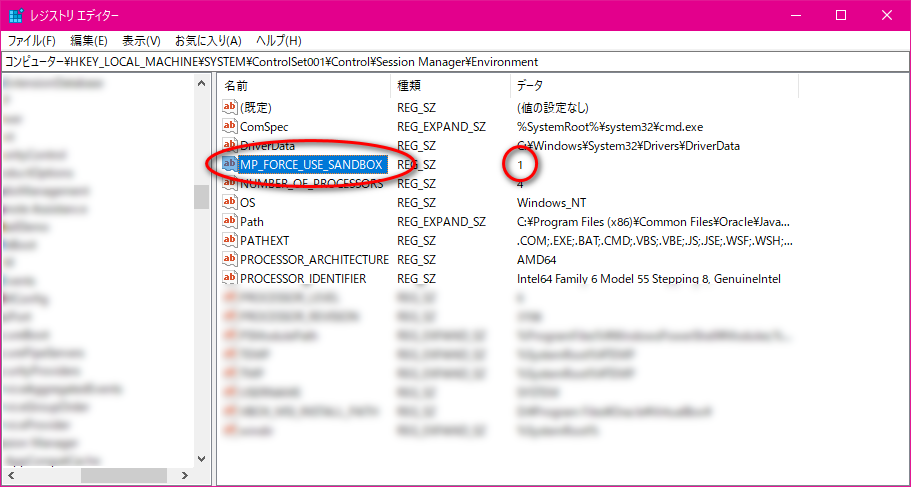

「setx /M MP_FORCE_USE_SANDBOX 1」は分解すると

setx /Mが 環境変数を永続的に書き込むコマンドで

MP_FORCE_USE_SANDBOX がその項目名になります。

そして「1」が実行の可否値になります。

環境変数の書き込む先はレジストリ内の

「コンピューター\HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager\Environment」になります。

もしかすると「ControlSet001」の001がそれ以外になっているかもしれません。

よってこの値の「1」を削除することでサンドボックス内起動ではなくなります。

※レジストリ内の変更は必ずレジストリのバックアップを取ってから行うようにしましょう。最悪の場合OS自体が起動できなくなる可能性があります。必ず自己責任で。

コマンドプロンプト(管理者権限で)からコマンドで行う場合。

「setx /M MP_FORCE_USE_SANDBOX ""」

と入力後エンターキーを押し「成功:指定された値は保存されました」と表示されればOK。

あとはOS自体を再起動するだけ、再度Process Explorerで確認して「MsMpEng.exe」のみになっていればOKです。

※ただしこの手法は公式に発表されたものではないため自己責任でおねがいします。

まとめ

WindowsDefenderの前身であるMicrosoft Security Essentials は評判からあまり使い物にならないイメージがありました。

しかし、サーバー分野でも無視できないランサムウェア等の標的型ウィルスが猛威をふるい、マイクロソフトとしても黙ってみているわけにはいかなくなったのでしょう。そこに食い止めるべく登場したのがWindowsDefender。ってことかな。

いずれにしてもWindowsOSの基本機能のみで保護できるのならありがたいかぎりですね。

ただ現状ではそうもいっていられないといったところでしょうか。

そう言った意味でもサードパーティー製のアンチマルウェアソフトは重要なのかもしれません。

ちなみに様々なアンチマルウェアソフトの比較に一石を投じる記事がありましたのでちょっと紹介します。

AV-Comparatives, AV-TESTになぜ不参加なのか

このサイトはPcmaticというアンチマルウェアソフトを開発販売している会社ですがそのFAQにこんなことが書かれていました。

それは、AV-Comparatives, AV-TESTに参加しない理由。

AV-Comparatives, AV-TESTといえばセキュリティーソフト(アンチマルウェアソフト)の検出能力を評価しているサイト。日本のユーザーもこのサイトの評価や検出率を参考にしてセキュリティーソフトを購入している人も多いと思います。

おもしろいので読んでみるのもありかと思います。アンチマルウェアソフトの知識をさらに深く知るきっかけになるのではないでしょうか

ちなみにかなりお得なナイトセールもある。気分転換に見てみては

![]()

ディスカッション

コメント一覧

まだ、コメントがありません